IcebergIntelligenceEconomique – RessourcesIntelligenceEconomique – RessourcesRenseignement

-

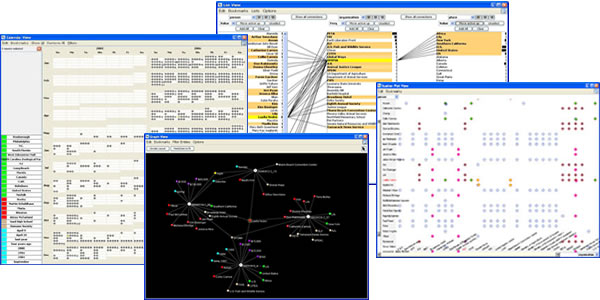

Jigsaw: Visualization for Investigative Analysis

Jigsaw est un programme d’aide à l’analyse et à l’investigation à partir de documents non-structurés et utilise la détection d’entités nommées. La vidéo de démonstration est plutôt impressionante. Jigsaw est développé par par le College of computing de la Georgia Tech.

-

-

Particularisms of the competitive intelligence (CI) profession in France

Un petit billet qui nous vient d’un professionnel du CI d’Afrique du Sud et nous renvoie une image peu ragoûtante des pratiques françaises en ce domaine. Peut-être est-ce tout ce que l’on en retient vu de l’étranger. D’ailleurs n’est-ce pas ce que la majorité des gens en retiennent?

-

Les entreprises para-privées de coercition

Article assez complet sur les SMP.

-

Un guide proposé par le National Institute of Standards en Technology (NIST) pour aider les agences gouvernementales à protéger l’information personnelle identifiable, c’est à dire toutes les bribes d’information (n° de sécu, de carte de crédit, qui font notre identité numérique et peuvent être utilisées par exemple dans des actions de social engineering.

-

How the Social Internet simplifies Source Identification

Article listant 25 moteurs de social search

-

Social Engineering: Eight Common Tactics

8 tactiques utilisés par les pros du social engineering.

-

Miley Cyrus Hacker Used Celebrity Myspace Accounts for Spamming

Encore une histoire de vol d’identité par du social engineering. Cette fois ça tombe sur la starlette de Disney.

-

Renseignement humain et information grise

Support de présentation pour une conférence qui s’est tenue récemment à l’Icomtec de Poitiers.

-

Could Online Social Networks Help Process Enormous Backlog Of U.S. Patent Applications?

Les réseaux sociaux à la rescousse de l’analyse brevets :nPeo and colleagues explain how the USPTO initiated a pilot project that uses social networking software to allow groups of volunteer review experts to upload prior art references, participate in discussion forums, rate other user submissions and add research references to pending applications.

-

CI KIT : Defining CI Requirements Key Intelligence Topics

Un document PDF de 2 pages pour se poser les bonnes questions sur ses concurrents (KIT est l’acronyme de « Key Intelligence Topics »